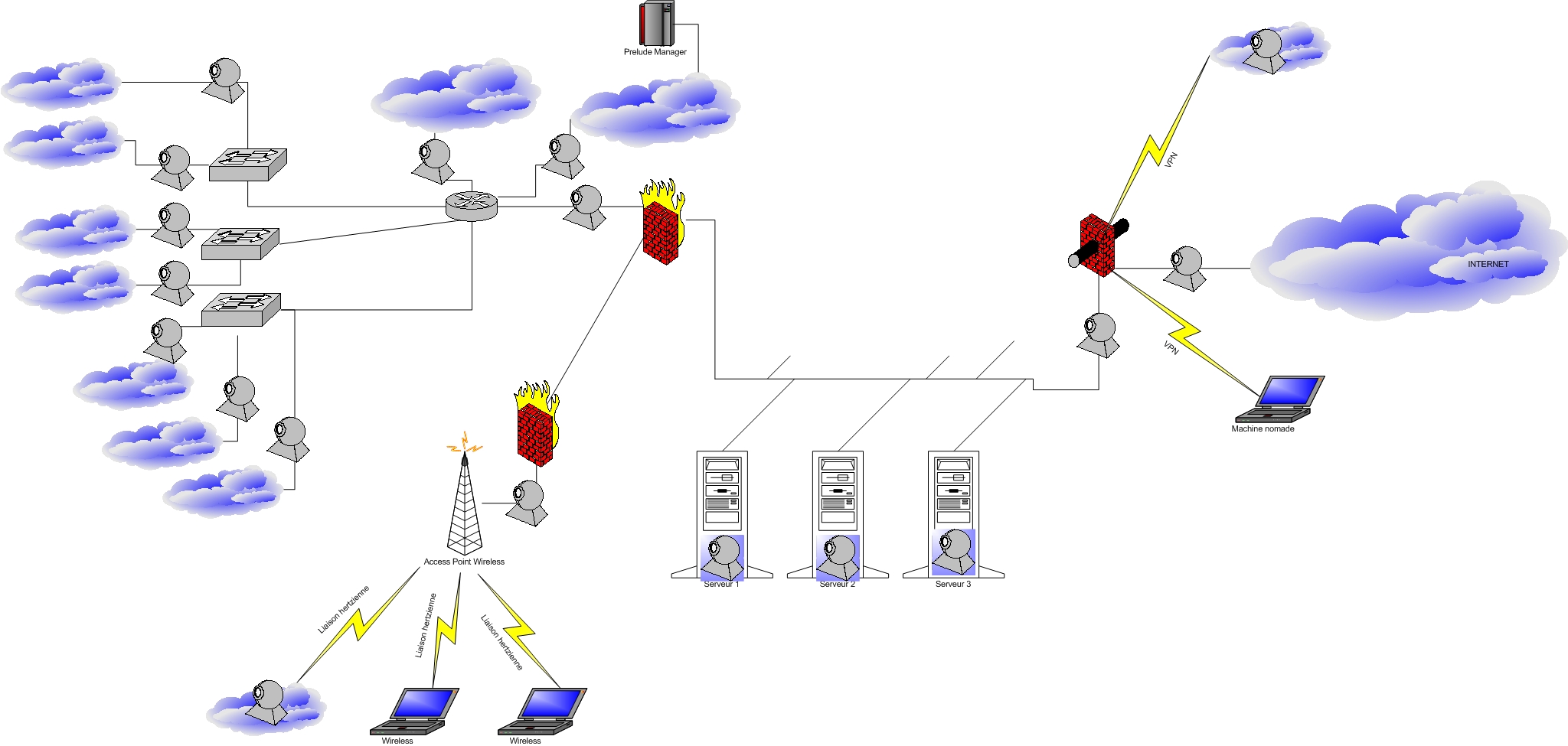

Les IDS sont rarements les seules solutions de sécurité informatiques mises en place sur un réseau. Il y a donc tout un ensemble de ``barrières'' déjà mises en place. Mais sont-elles efficaces ? Et si une attaque est perpétrée contre une machine du réseau, quelle protection a permis de la stopper, et laquelle n'a au contraire rien changé ? Un réseau peut aussi avoir des vulnérabilités de conception, comme par exemple, la possibilité de se connecter à des Access Point Wireless, accédant de la sorte au LAN sans passer par le firewall qui ne surveille que les accès à Internet.

Les IDS sont rarements les seules solutions de sécurité informatiques mises en place sur un réseau. Il y a donc tout un ensemble de ``barrières'' déjà mises en place. Mais sont-elles efficaces ? Et si une attaque est perpétrée contre une machine du réseau, quelle protection a permis de la stopper, et laquelle n'a au contraire rien changé ? Un réseau peut aussi avoir des vulnérabilités de conception, comme par exemple, la possibilité de se connecter à des Access Point Wireless, accédant de la sorte au LAN sans passer par le firewall qui ne surveille que les accès à Internet.

La mise en place de sondes sur tout le réseau va permettre de suivre une attaque. Il est important de pouvoir avoir une sonde surveillant le traffic avant et après chaque protection (avant et après un firewall, ...). Ainsi, cela permet d'avoir un aperçu des attaques que la protection bloque et celles qu'elle laisse passer. Pour une attaque donnée, on pourra en déduire son taux de pénétration dans le réseau, et ainsi désigner les parties du réseau sûres et celles non sûres face à une attaque donnée.

Dans les réseaux complexes et vastes, nous nous trouvons parfois face à des niveaux de sécurité hétérogènes. Le cas le plus répandu est de rencontrer une sécurité maximale sur l'accès à Internet, mais une fois dans le LAN, tout est ouvert (faible protection entre la DMZ et le LAN, des Access Point Wireless poussant comme des champignons, accèss illicites à Internet directement d'un poste de travail, ...). Alors qu'une attaque donnée serait bloquée en passant par la grande porte, elle ne rencontrera aucune résistance en passant par un autre chemin. Le positionnement des sondes sur tout le réseau va alors permettre de détecter par où elle est rentrée, ou le chemin qu'elle a empruntée pour contourner les protections qui auraient pu la bloquer.

Un dernier point : une attaque par rebond s'appuie sur une première connexion plus ou moins autorisée à une machine qui va ensuite servir d'attaquant intermédiaire. Toujours avec le positionnement des sondes décrit ici, nous pourrons voir la source de l'attaque (attaquant intermédiaire) et plus seulement son point d'entrée.

Avantages/Inconvénients :

Le problème de cette solution est le coût matériel et humain. Le nombre de sondes étant très important, il est évident que le nombre de machines à dédier à cette tâche est plus important. De plus, l'exploitation correcte de toutes les alertes remontées (alertes remontées par plusieurs sondes, savoir retrouver le parcours d'une attaque dans tout cela, ...) nécessite beaucoup de temps.